これ覚えておけば、情報処理安全確保支援士試験もバッチリ!をスタンスに書いていきます。

Contents

サイバー攻撃手法

サイバー攻撃手法について試験にでるキーワードについて解説します。

NTPリフレクション攻撃

NTPサーバを踏み台にし、特定の端末に対して大量のレスポンスをリフレクション(反射)するDDos攻撃のことです。

例えば、攻撃元である端末A~Zがパケットの送信元IPを攻撃対象の端末aのアドレスで偽って、NTPサーバへリクエストを送信します。

NTPサーバは送信元へレスポンスが返しますが、その際、送信元IPが全て端末aになっているため、すべてのレスポンスを端末aに返します。大量のレスポンスが送られてきた端末aは処理しきれず、場合によってはシステムダウンします。

POODLE攻撃

POODLE(Padding Oracle On Downgraded Legacy Encryption)攻撃とは、ブロック暗号のCBCモードを利用した暗号化通信において、細工したパディングデータを付加したリクエストを大量に送信し、受信したレスポンスデータを分析することによってSSL3.0の暗号化通信の一部が解読されてしまう脆弱性の事です。

HeartBleed(心臓止血)

SSLサーバの動作状態を確認するハートビート機能が悪用されるとSSLサーバのメモリ上の秘密鍵が読みだされてしまうOpenSSLの脆弱性です。

OpenSSLのTLSプロトコルダウングレード脆弱性

Man In The Middle攻撃によってTLS1.0ハンドシェイクメッセージのプロトコルバージョンを書き換えてダウングレードし、暗号化通信の内容を解読されてしまう脆弱性です。

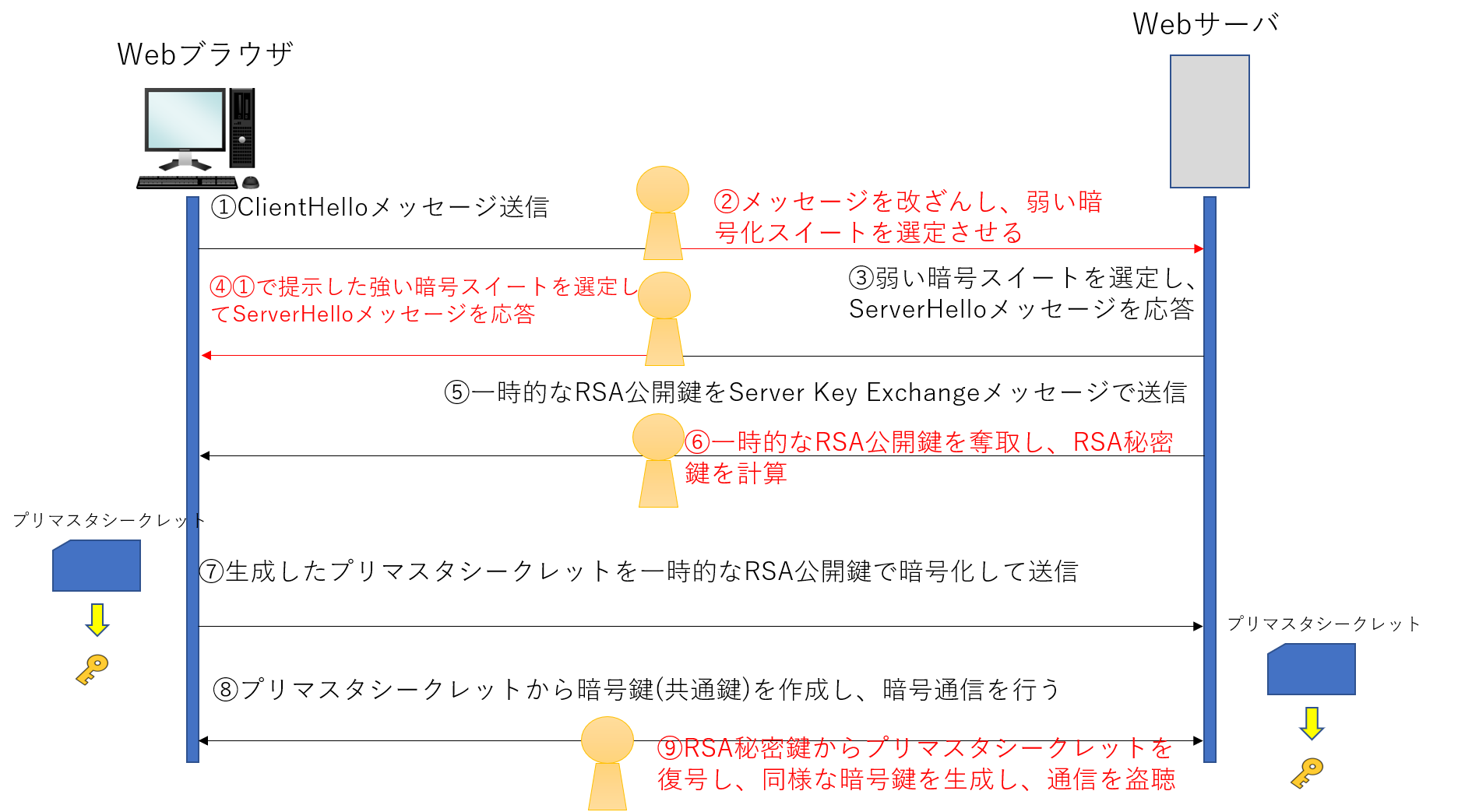

具体的には、暗号化を確立するときに、攻撃者がハンドシェイクプロトコルの折衝フェーズに介入し、弱い暗号スイートの強制します。

1.まず、WebブラウザがWebサーバへCliebtHelloメッセージを送信

2.このときに、攻撃者がこのメッセージにある暗号の種類をあえて弱い暗号化スイートに書き換え、Webサーバへ送信

3.Webサーバはこの弱い暗号化スイートを選定(対応してる場合)し、ServerHelloメッセージを応答

4.攻撃者はこのメッセージにある暗号の種類を①で選択した強い暗号化スイートに書き換え、Webブラウザへ応答

5.弱い暗号化スイートを選定したため、一時的なRSA公開鍵をServer Key Exchangeメッセージで送信

6.攻撃者は一時的なRSA公開鍵から秘密鍵を計算

7.生成したプリマスタシークレットを一時的なRSA公開鍵で暗号化して送信

8.プリマスタシークレットから暗号鍵(共通鍵)を作成し、暗号通信を開始

9.攻撃者は、RSA秘密鍵からプリマスタシークレットを復号できるため、同様の暗号鍵を生成し、通信を盗聴することが可能となる

Logjam(ログジャム)

TLSにおいて弱い暗号アルゴリズム(例えばRSA)が選択されると、Diffie-Hellman鍵交換アルゴリズムの脆弱性をついたMan In The Middle攻撃によって、交換されたセッション鍵が窃取され、暗号化通信が解読される脆弱性です。

サイドチャネル攻撃

ICカードのような装置内部に格納された暗号鍵などの機密情報を外部から様々なデータを与え内部の動作状態などを観測して盗み出す攻撃のことをいいます。

詳細な攻撃方法としては電力攻撃、電磁波攻撃、フォールト攻撃、タイミング攻撃などがあります。

1.電力攻撃

・・・消費電力の違いから暗号鍵を推測する攻撃手法です。そのため、コンデンサを挿入して電力消費を均一化します。

2.電磁波攻撃

・・・電磁波を利用して暗号鍵を推測する攻撃手法です。

3.フォールト攻撃

・・・意図的に発生させた故障から暗号鍵を推測する攻撃手法です。そのため、故障を検知する機構を設け、検知したら機密情報を破棄する仕組みが有効です。

4.タイミング攻撃

・・・暗号化や複合の処理時間を測定して暗号鍵を推定する攻撃手法です。そのため、機密情報の違いによって演算アルゴリズムに対策を施して処理時間に差異が出ないようにすることが有効です。

rootkit

マルウェアで利用されている技術・パッケージの一つであり、攻撃端末にバックドア作成用や踏み台用などのファイルやプロセス、ディレクトリ、その他システムオブジェクトなどを隠蔽するためにOSの管理者権限を奪取したり、カーネル自体を操作する技法やそのツールの総称です。

セキュリティ対策

ここでは情報処理安全確保支援士試験に出そうなでるセキュリティ対策について書きます。

XMLディジタル署名

XML文書中の任意のエレメント(などの開始~終了までのタグからなるデータ)に対してXMLデータ送信者の真正性確認及び改ざん検出のためのデジタル署名です。

また、指定したエレメントに対して、署名と対象の文書を独立した形にもできます。(=デタッチ署名)

ファイアウォールのダイナミックパケットフィルタリング

内部NWから外部NWへパケットが通過する際に動的に送信元IPやポート番号を登録し、またセッションを認識することによってその通信に対するレスポンスのみを外部NWから内部NWへ通過させる仕組みです。

ステートフルインスペクション方式ともいいます。

リスクベース認証

普段と異なる環境(送信元IPアドレスや端末OS、Webブラウザの種類・バージョン、アクセスの時間帯や地理的位置など)からアクセスした際に、安全性を高めるために追加で本人認証を行う方式です。

CRL(Certificate Revocation List)

証明書失効リスト。

デジタル証明書の有効期限内に秘密鍵が漏洩したなどによって、そのデジタル証明書を認証局(CA)が失効させるために発行するリストです。

CRLにはシリアル番号を記載し、有効期限はデジタル証明書に記載します。

ダークネット

マルウェアの活動傾向などを把握するために以下の条件を満たすセグメントの事を指します。

・インターネットに到達可

・未使用のIPアドレス空間

ダークネットに設置するセンサは以下のようなものがあります。

1.ブラックホールセンサ

・・・パケットの送信元に対し、全く応答を行わないセンサ。外部から存在を検知されにくい利点がります。

2.低インタラクションセンサ

・・・パケットの送信元に対して一定レベルの応答を返すセンサ。例えば、TCPのSYNパケットに対してSYN/ACKパケットを返します。

3.高インタラクションセンサ

・・・実際の端末レベルの応答を返すセンス。マルウェア本体や感染時の挙動、攻撃者の不正アクセスログを取得することが可能です。

※マルウェアによる通信や攻撃、アドレススキャンでは、IPアドレスをランダムやシーケンシャルに変えて送信することが多いため

※ダークネットに到達するパケットを観測するためにセンサが配置されていることが一般的

DNSSEC(DNS Security Extensions)

ホストからの名前解決をDNSキャッシュサーバが権威DNSサーバへ問い合わせをし、応答するリソースレコードに対してデジタル署名を付与し、かつ改ざんされていないことを確認できる技術です。DNSキャッシュポイズニング対策として有用な技術でありますが、通信の暗号化はしていません。

IPsec

ネットワーク層レベルで通信を暗号化するプロトコルで、2段階のフェーズを経て通信を行います。

IKEフェーズ2で利用する鍵の作成方法や認証方法を交換し、ISAKMP SA(暗号化通信路を作成するためにパラメータを交換する通信路)を確立します。

ISAKMP SAの確立手順には以下の2種類があります。

1.メインモード ・・・PSK方式を利用するときは固定IPを使わなければならない制約があります。

2.アグレッシブモード ・・・PSK方式を利用するときは動的IPを利用できます。

IPsec SAに必要なパラメータを交換します。

IPSecには2種類の認証プロトコルがあります。

1.AH

・・・データの暗号化は行わずに送信元の認証や改ざん検出のみを実施します。(個人で暗号化を禁止している国があるため)

2.ESP

・・送信元の認証や改ざん検出のほかにもデータの暗号化を実施します。

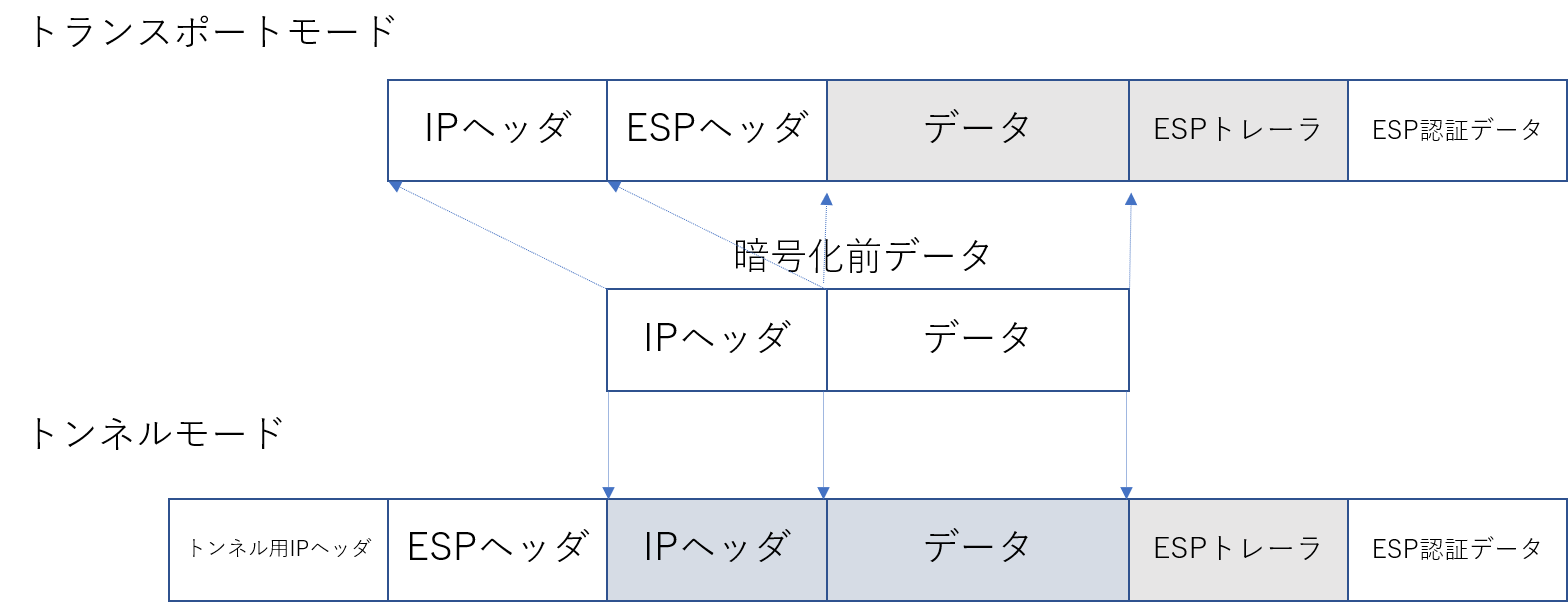

また、IPSecには以下の2つのモードがあります。

1.トンネルモード

・・・エンドツーエンドの通信で用いるIPのヘッダまで暗号化できます。

2.トランスポートモード

・・・IPパケットのデータ部だけが暗号化されます。

2つのモードのパケットは以下の通りとなります。

※ポート番号は500

※IKEで認証や暗号化アルゴリズムを決定する

SSH(Secure SHell)

ネットワークに接続された端末を暗号化通信で遠隔操作するために使用するアプリ層の22番ポートのプロトコルです。

遠隔操作をするためには、ログインする必要があり、SSHのログイン方法は以下の2つがあります。

ログイン認証方法

1.パスワード認証方式

2.公開鍵認証方式(チャレンジレスポンス認証)

また、認証で使うホスト鍵は、ホスト公開鍵とホスト秘密鍵の鍵ペアで構成され、SSHクライアントがSSHサーバを認証するときに使用します。

市販の組み込み機器では、ホスト鍵が同一モデルで全て同じであるため、同一のホスト鍵がいくつも存在している場合があります。共通のSDKで開発されたファームウェアなどに見られます。

そのため、本来とは異なる同じホスト鍵を持った第三者を認証してしまうという、Man In The Middle攻撃に注意が必要です。

OP25B(Outbound Port 25 Blocking)

ISP管理下の動的IPアドレスからの電子メール送信について,管理外ネットワークのメールサーバへのSMTP接続を禁止する仕組みです。

元々、ISP管理下における接続環境下では接続のたびに動的にIPが割り振られることが多く、スパム送信者をその仕組みを利用してスパムメールを送信していたため、対策が取られました。

団体やフレームワーク

ここでは、情報処理安全確保支援士試験にでる団体やフレームワークについて書きます。

AAAフレームワーク

AAAフレームワークとは、RFC 2904などで規定されている、利用者が情報システムを使用する際に重要となる以下の3機能を指します。

1.Authentication(認証)

・・・アクセスした利用者が本人自身であることを確認すること

2.Authorization(認可)

・・・認証に成功した利用者の権限に応じて、サービスの使用を許可すること

3.Accounting(アカウンティング)

利用者のアクセスログを取得すること

このフレームワークを実現する技術として、リモートアクセスの脆弱性を緩和するために、アクセスサーバと認証サーバを分離した認証システムであるRADIUS(Remote Authentication Dial In User Service)やDIAMETEREがあります。

CRYPTREC(Cryptograpy Research and Evaluation Committees)

電子政府推奨暗号の安全性を評価・監視し、暗号技術の適切な実装法・運用法を調査・検討するプロジェクトです。

総務省や経済産業省、IPA、NICTによって行われています。

Cookieの属性

Cookieは、Webブラウザを識別するためにWebサーバが発行する情報であり、発行時はHttpレスポンスのSet-Cookieヘッダに格納され、Webブラウザに引き渡されます。

Webブラウザは、Cookieの有効期間中は端末に保存しリクエスト時にHttpリクエストのCookieヘッダに格納してWebサーバへ送ります。

以下、Cookieの属性についていくつか列挙します。

1. secure属性

・・・URLのスキームがhttpsの場合のみ、WebブラウザからWebサーバへCookieが送られます。

2. expires属性

・・・Cookieの有効期限を指定します。Webブラウザはその有効期限までCookieを保存し、期限を過ぎると無効にします。

3. httponly属性

・・・JavaScritによるCookieの読み出しを禁止します。クロスサイトスクリプティング攻撃の保険対策として一般的に指定します。

4. path属性

・・・指定されたパスがCookieがもつパスと前方一致するかどうかでCookieを送る指定をします。

参考書籍

過去問を必ず解いて力をつけましょう。